在当今高度互联的数字时代,网络与信息安全已成为个人、企业乃至国家层面关注的焦点。作为一名网络与信息安全软件开发或实践者,熟练掌握专业的渗透测试工具集是必备技能。其中,Kali Linux作为业界公认的顶级渗透测试平台,集成了海量强大的安全工具,尤其以信息收集、漏洞扫描和密码爆破工具见长。本文将深入探讨Kali中几款核心扫描器与爆破工具的选用策略与实践方法,旨在为安全开发与实践工作提供清晰的指引。

一、 信息收集与漏洞扫描工具的选用与实践

信息收集是渗透测试的基石,而漏洞扫描则是发现系统弱点的关键。Kali Linux提供了从轻量到企业级的多种扫描工具。

- Nmap:网络探索与安全审计的“瑞士军刀”

- 选用理由:Nmap是功能最全面、使用最广泛的网络发现和安全审计工具。它能快速扫描网络,发现存活主机、开放端口、运行的服务及版本,甚至能推断操作系统类型。其灵活的脚本引擎(NSE)可进行更深入的漏洞探测。

- 基础实践:

nmap -sP 192.168.1.0/24进行Ping扫描,发现网段内存活主机。

nmap -sV -O 目标IP进行服务和操作系统版本探测。

nmap --script=vuln 目标IP使用漏洞检测脚本进行初步漏洞扫描。

- 在安全开发中的应用:开发者可将Nmap集成到自动化资产发现与监控系统中,定期对内网或授权范围进行安全基线扫描。

- Nessus / OpenVAS:专业的漏洞评估引擎

- 选用理由:两者都是功能强大的漏洞扫描器。Nessus(商业版)和其开源分支OpenVAS拥有庞大的、持续更新的漏洞知识库,能进行深度、全面的漏洞检测,并生成详尽的报告。

- 基础实践:通过Web界面(如OpenVAS的Greenbone Security Assistant)配置扫描任务,针对目标IP或范围进行全面的漏洞扫描,分析报告中的风险等级、CVE编号及修复建议。

- 在安全开发中的应用:在软件开发生命周期(SDLC)中,可将此类扫描器集成到CI/CD管道,对新上线的服务或应用进行自动化漏洞扫描,实现“安全左移”。

二、 密码爆破工具的选用与实践

弱口令是安全防线中最常见的突破口。爆破工具通过字典、规则或暴力方式尝试破解认证凭据。

- Hydra:支持多协议的在线密码爆破利器

- 选用理由:Hydra支持数十种协议(如SSH, FTP, HTTP, SMB, RDP等)的快速在线密码爆破,速度快,灵活性强。

- 基础实践:

hydra -l 用户名 -P 密码字典.txt 目标IP ssh针对SSH服务进行密码爆破。

hydra -L 用户名字典.txt -p 密码 目标IP http-post-form "/login.php:user=^USER^&pass=^PASS^:F=登录失败关键字"针对Web表单登录进行爆破。

- 重要原则:仅在获得明确书面授权的目标上使用。实践时应首先使用小规模字典进行测试,避免触发账户锁定机制。

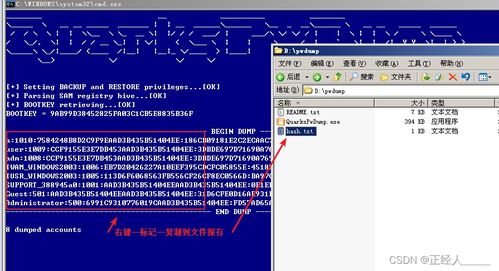

- John the Ripper / Hashcat:离线密码哈希破解大师

- 选用理由:当获取到密码哈希值(如从数据库泄露或内存抓取)后,需要离线破解。John the Ripper以其多功能和规则驱动著称,而Hashcat则凭借GPU加速,在速度和算法支持上独领风骚。

- 基础实践:

- 使用

john --format=raw-md5 哈希文件.txt尝试破解MD5哈希。

- 使用

hashcat -m 0 -a 0 哈希文件.txt 密码字典.txt在GPU上以字典模式破解MD5哈希。

- 在安全开发中的应用:开发者可以利用这些工具测试自己系统中存储的密码哈希的强度(如使用加盐哈希、强哈希算法如bcrypt、Argon2),或用于安全研究,分析常见弱口令模式,从而在注册环节强制要求更复杂的密码策略。

三、 工具选用的综合策略与伦理法律边界

- 场景化选用:没有“最好”的工具,只有“最合适”的工具。对于快速端口扫描,Nmap是首选;对于全面漏洞评估,应使用Nessus/OpenVAS;针对在线服务爆破,Hydra效率高;面对哈希破解,Hashcat的GPU能力无可替代。

- 组合使用与集成:在实际渗透测试中,工具链是串联的。例如,用Nmap发现开放的Web端口,用Nikto或Dirb进行Web目录扫描,发现登录页面后用Hydra定制脚本进行爆破,获取哈希后用Hashcat破解。安全软件开发中,可以设计框架将这些工具调用流程自动化、标准化。

- 严格遵守法律与伦理:这是不可逾越的红线。所有扫描和测试行为必须针对自己拥有完全所有权的资产,或已获得所有者明确、书面的授权。未经授权的测试即构成违法攻击。Kali Linux是安全专业人员的“手术刀”,而非“武器”。

Kali Linux中的扫描与爆破工具是网络与信息安全领域强大的“兵器库”。作为开发者或安全从业者,深入理解每款工具的原理、适用场景及局限性,在法律和伦理的框架内进行负责任的实践与研究,才能真正将这些工具的价值转化为提升系统防御能力、推动安全软件开发水平的核心动力。持续学习、谨慎实践、坚守底线,方能在网络安全的道路上行稳致远。